本記事はPalo Alto Networks社のPrisma Browserの利用を強制するための設定方法をご紹介します。

Prisma Browserの強制利用 (IP-Based Enforcement)

IP Based Enforcementにより、SSO対応アプリケーションへのアクセスはPrisma Browserからのみ可能になります。IdPへの認証トラフィックは、既知の出力IPアドレスを持つPrisma Browser Gatewayを経由して送信されます。

IdP認証トラフィックをPrisma Browser Gateway経由でルーティングするようにPrisma Browserを設定する必要があります。また、IdPで条件付きアクセスルールを作成し、認証にPrisma Browser Gatewayのみを使用するように設定する必要があります。これにより、Prisma Browser以外のブラウザ経由で認証を試みても失敗します。

今回は、IdPとしてOktaを利用する手順をご紹介します。

出力IPアドレスの確認

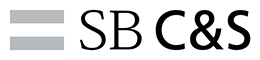

- Configuration > Onboarding > Onboard Usersに移動し、Prisma Browser を見つけて「ビュー」をクリックします。

- Prisma Browser のセットアップページで、STEP 4 - Enforce SSO Applicationsをクリックします。

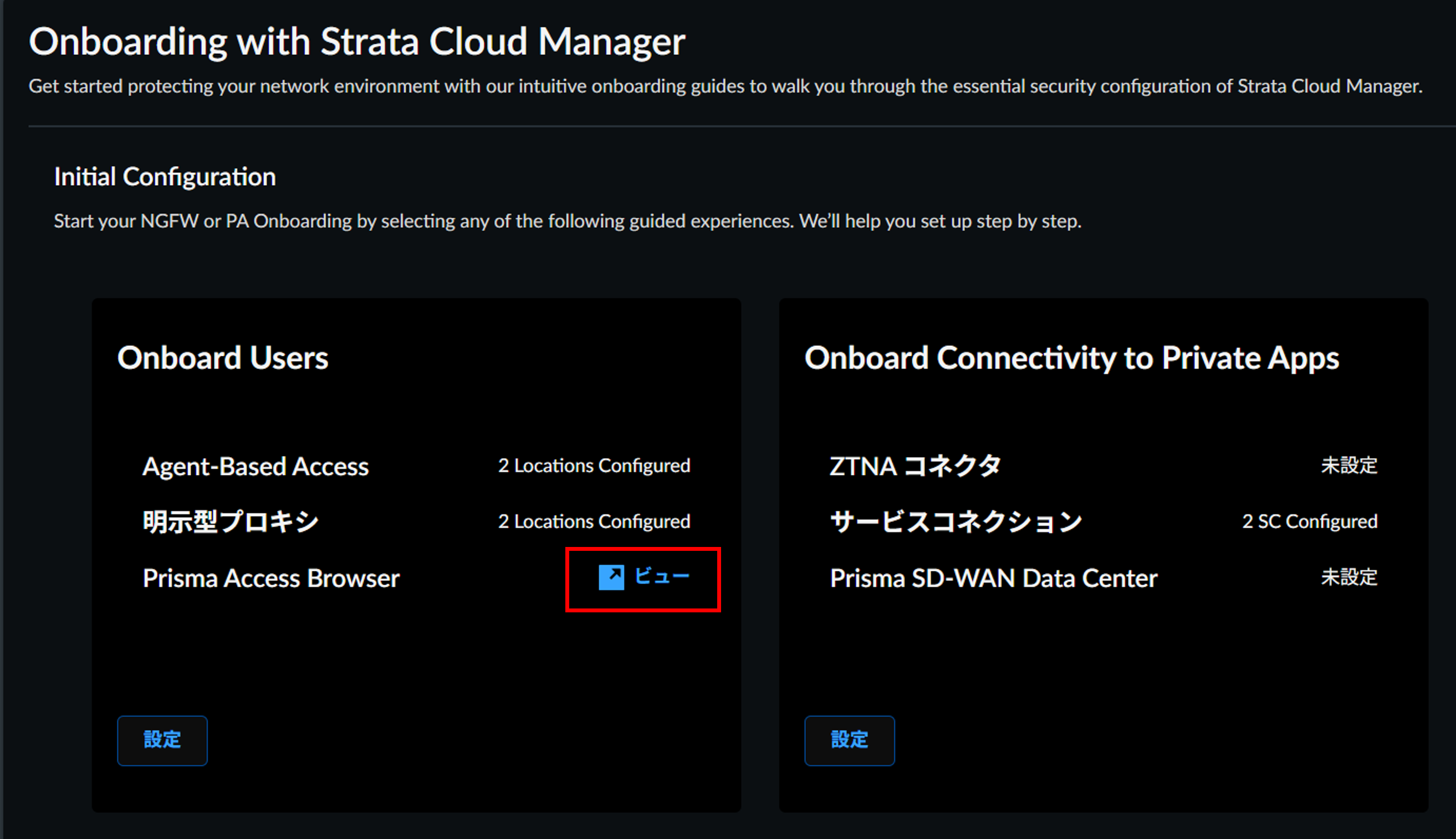

- Configure your SSO enforcement > IP Addresses > Shared IP addresses に表示されている出力IPアドレスをコピーしてメモ帳などに控えておきます

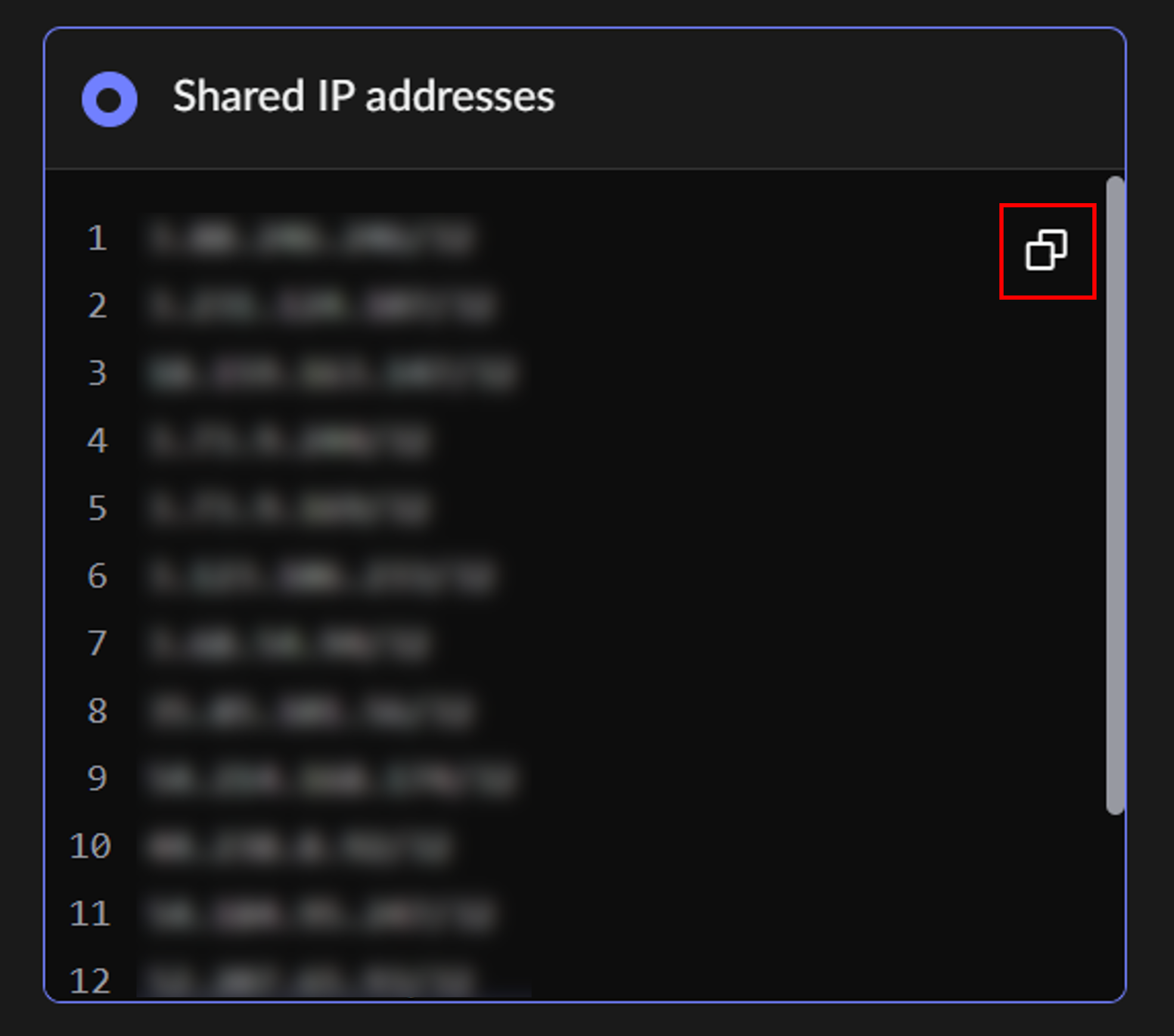

- Documentationをクリックすると、IdPで条件付きアクセスを設定するため手順が表示されます。

Okta条件付きアクセス設定

Prisma Browserで提供された出力IPアドレスを使用して、IdP側で条件付きアクセスを設定します。

①Prisma Browser認証プロキシのIPアドレスを構成

- Prisma Browserの出力IPアドレスを設定します。

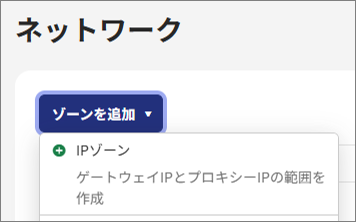

Oktaアプリで セキュリティ > ネットワーク > ゾーンを追加 > IPゾーン に移動します。

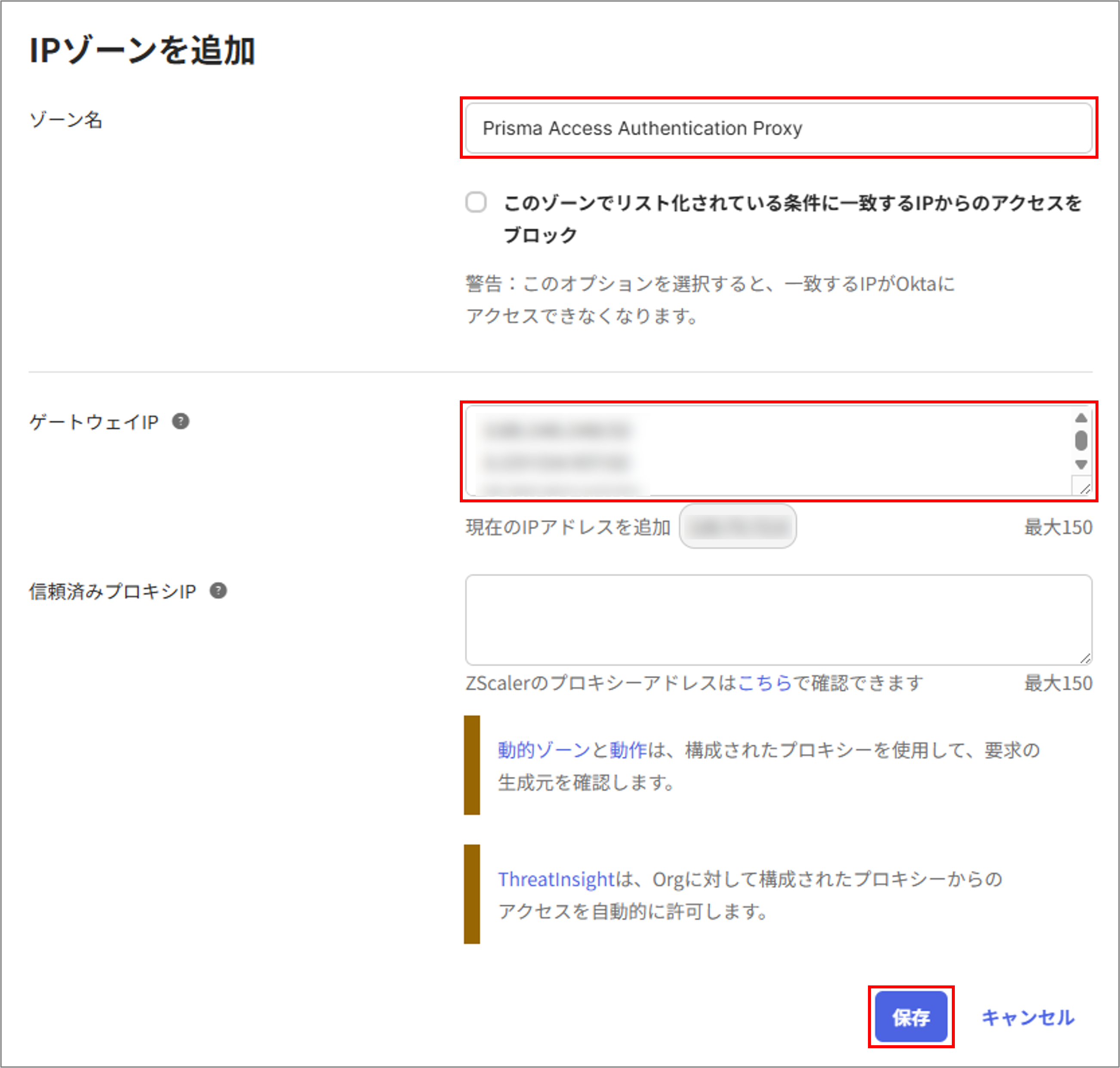

- ゾーンの名前を入力します。ここでは Prisma Access Authentication Proxy に設定します。

- ゲートウェイIPフィールドに、出力IPアドレスをペーストします。

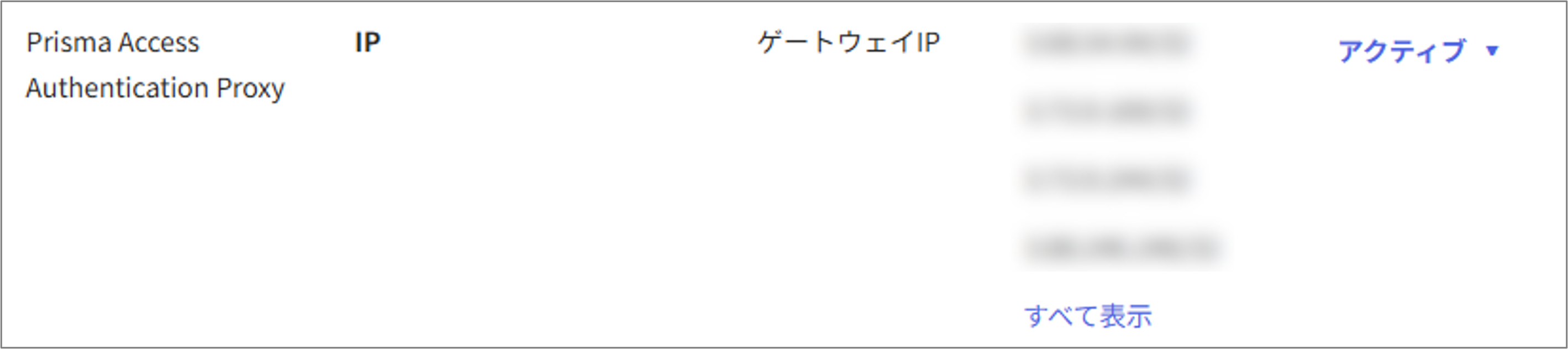

- 新しいゾーンがリストに表示されていることを確認します。

②認証ポリシーの設定

- 新しい条件付きアクセスを作成する必要があります。アプリケーション > アプリケーションを選択し、制限するアプリをクリックします。

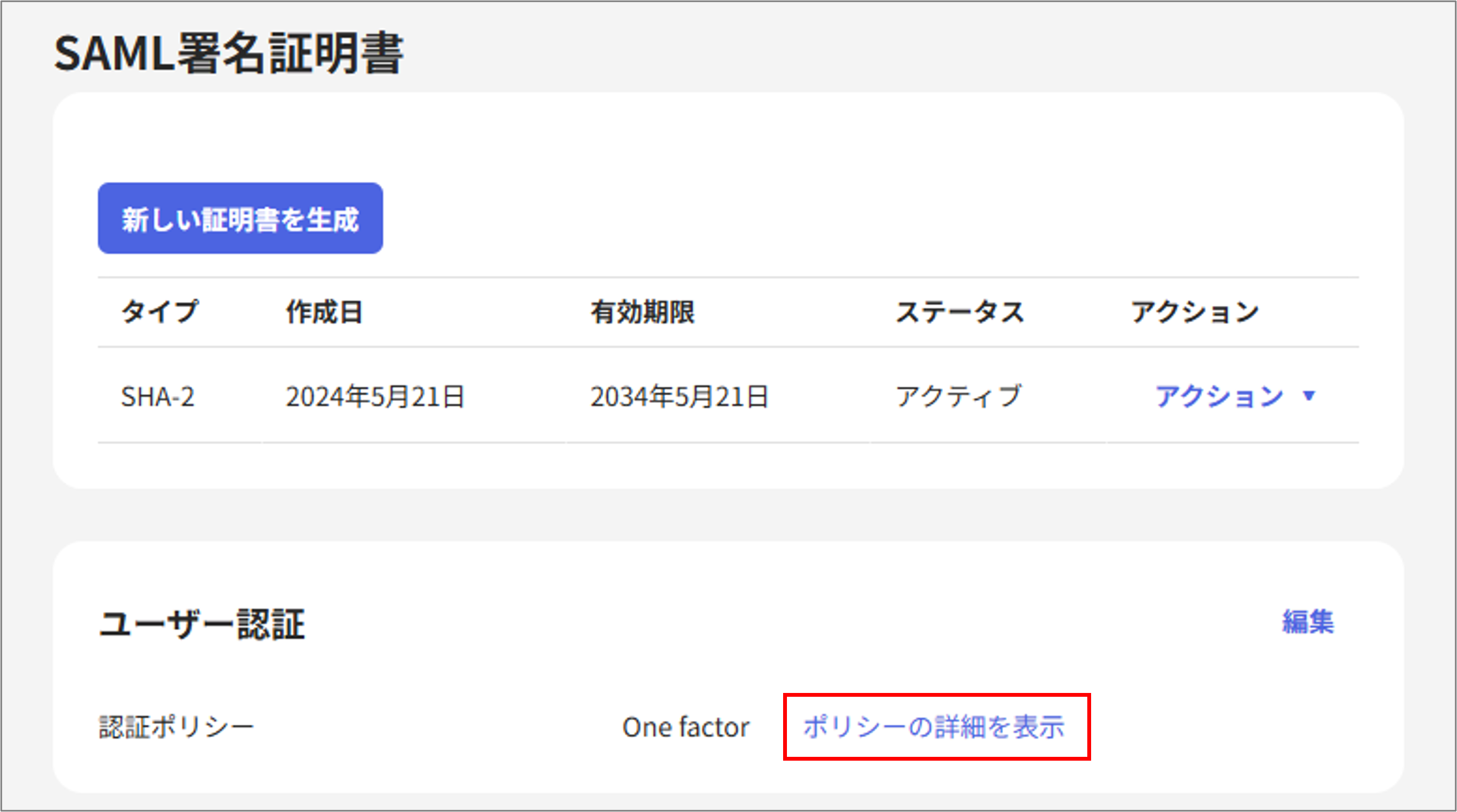

- 「サインオン」タブに移動し、「ユーザー認証」まで下にスクロールして「ポリシーの詳細を表示」をクリックします。

- 「ルールを追加」をクリックして次の情報を入力します。

- ルール名: Allow access only from Prisma Browser (Prisma Browserからのアクセスのみ許可)

- ユーザーのユーザータイプ: ユーザータイプを選択

- ユーザーのグループメンバーシップ: ユーザーグループを選択

- ユーザー: ユーザーを選択

- デバイスの状態: 登録済みデバイス (管理対象/管理対象外) を指定

- デバイス保証ポリシー: デバイス保証ポリシーを選択 デバイスプラットフォーム: 対象のOSを選択

- ユーザーのIP: 次のゾーンのいずれにも含まない と Prisma Access Authentication Proxy を選択

- 保存をクリックします。

Prisma BrowserコンソールにてIdP適用を有効化

- Strata Cloud Manager で、Configuration > Onboardingに移動します。

- Onboard Usersで、 Prisma Browserを見つけて「ビュー」をクリックします。

- Prisma Browser のセットアップページで、STEP 4 - Enforce SSO Applicationsをクリックします。

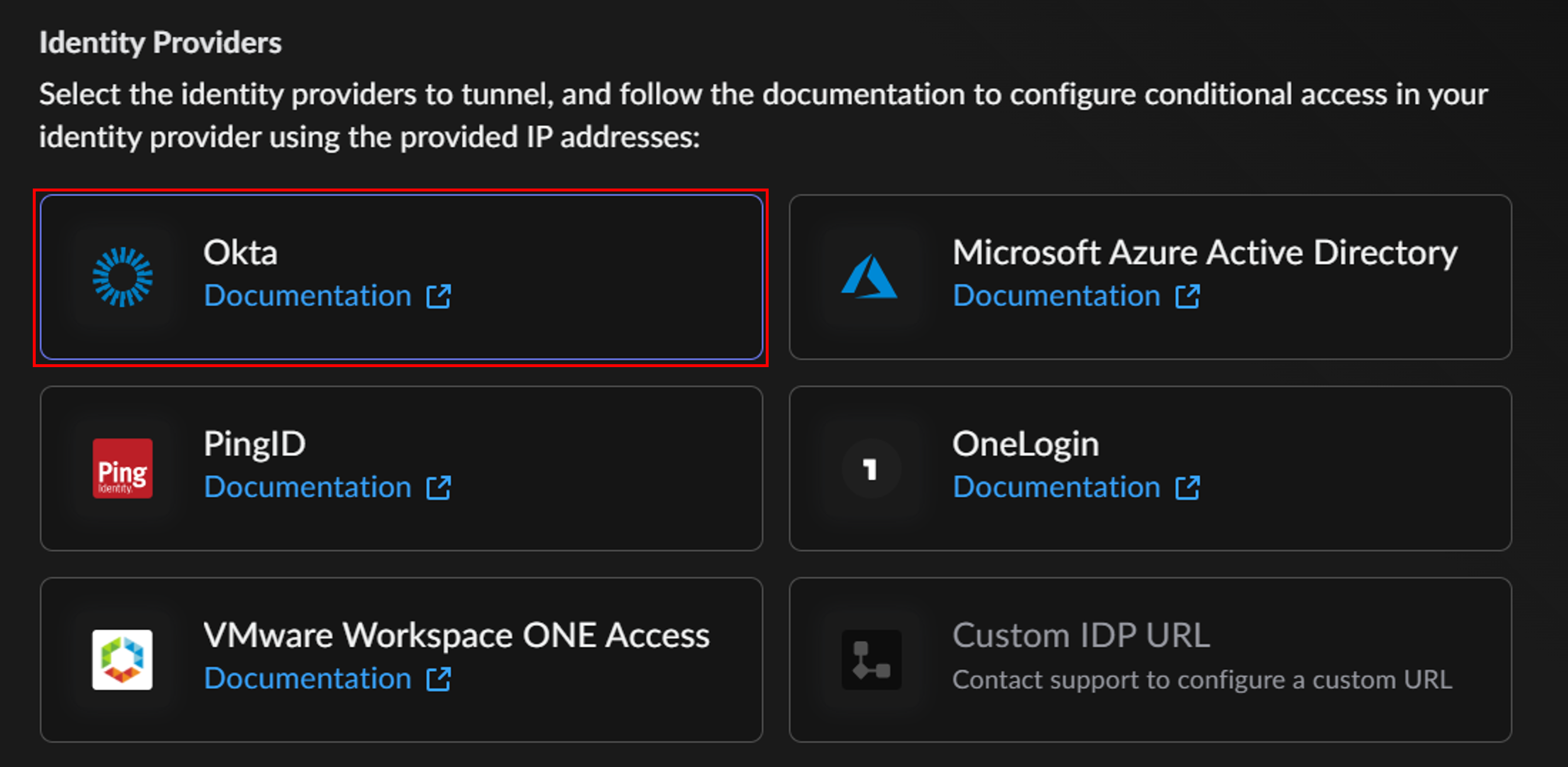

- 条件付きアクセスを適用するIdPでOktaを選択します。

Save changesをクリックして設定を保存します。

設定後、ユーザーはPrisma Browser経由でのみSSOアプリケーションにアクセスできるようになります。

動作確認

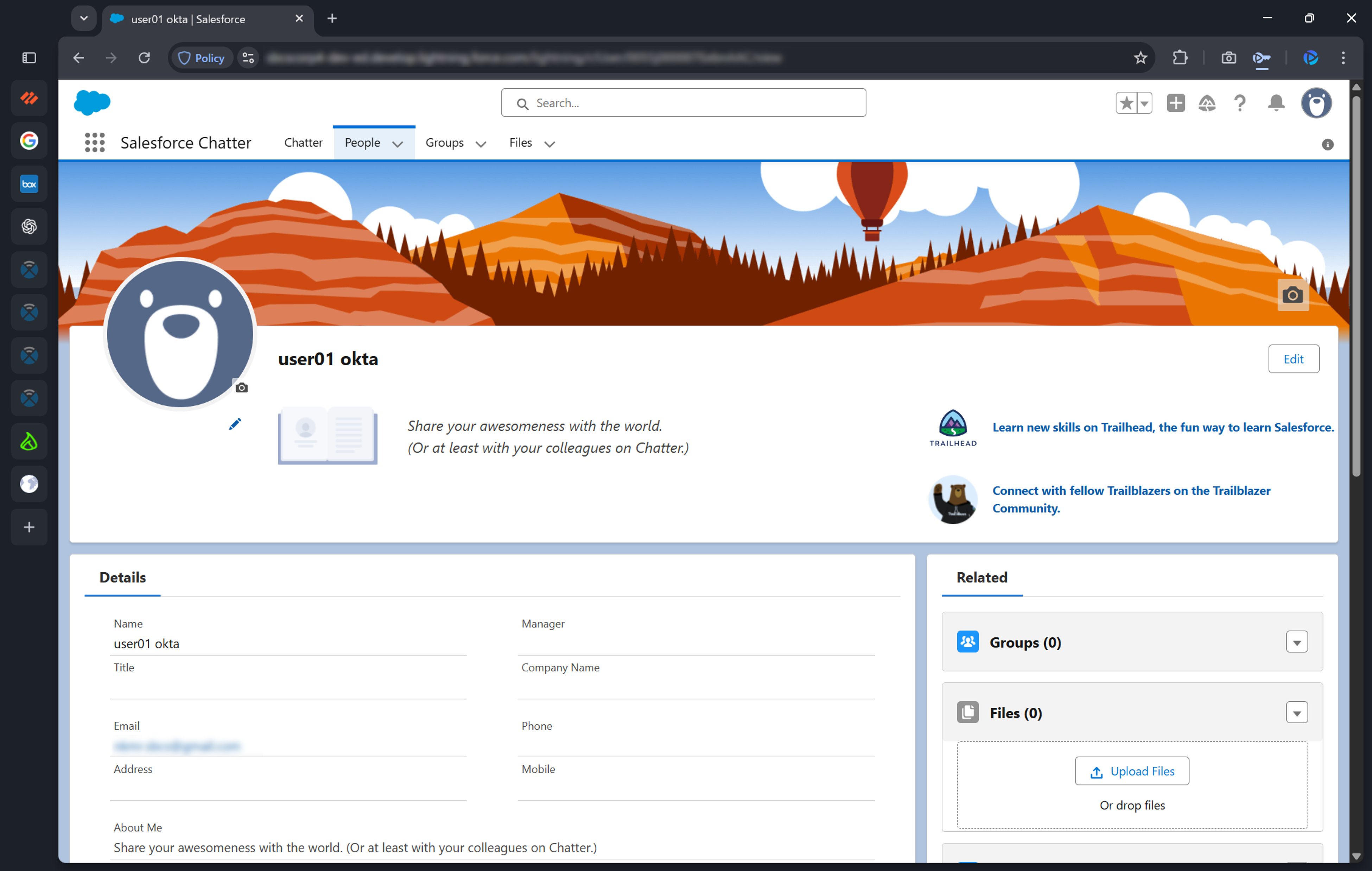

まずは、Prisma Browserでアプリケーションにアクセスしてみます。

Oktaで認証を行いアプリケーションにアクセスすることができました。

次に、Chromeでアプリケーションにアクセスしてみます。

Oktaで認証を行うと「リクエストしたアクションを行う権限がありません」というメッセージが表示されてアクセスが拒否されました。

まとめ

Oktaの条件付きアクセスを利用してPrisma Browserの利用を強制する方法についてご紹介しました。

本設定を適用することで、Oktaで認証を実施するアプリケーションに対してPrisma Browser以外のブラウザからアクセスさせない制御が可能です。これにより、社内で利用しているSaaSなどのアプリをより安全に利用することができるようになります。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。

今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

他のおすすめ記事はこちら

著者紹介

SB C&S株式会社

技術統括部 第4技術部 2課

PCNSE, PSE Strata/SASE/Cortex Professional

中村 愛佳 -Manaka Nakamura-