はじめに

本記事はPAシリーズのUser-ID Agentの概要から設定手順までをまとめた内容となっております!

User-ID Agentについてご検証される際に本記事をご活用いただければと存じます。

目次

1.User-ID Agentについて

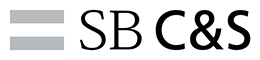

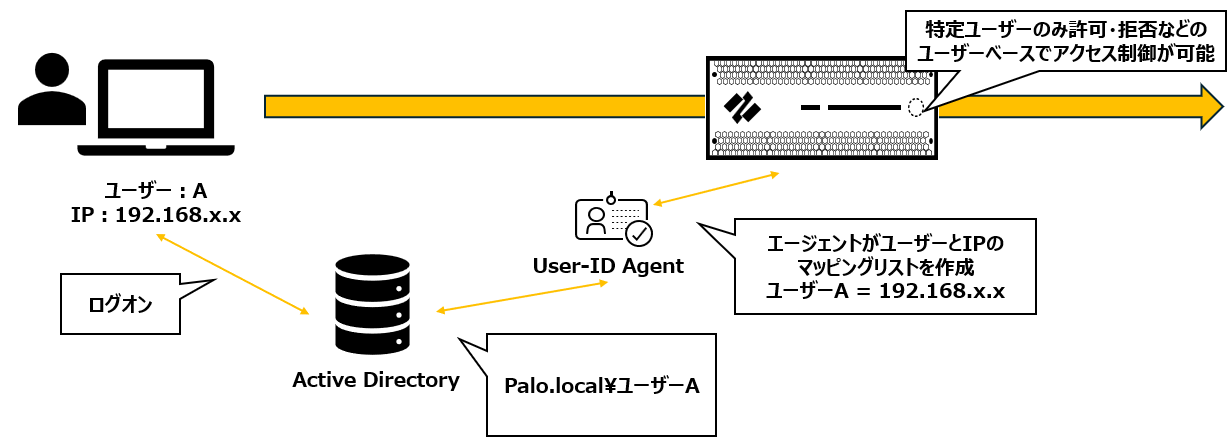

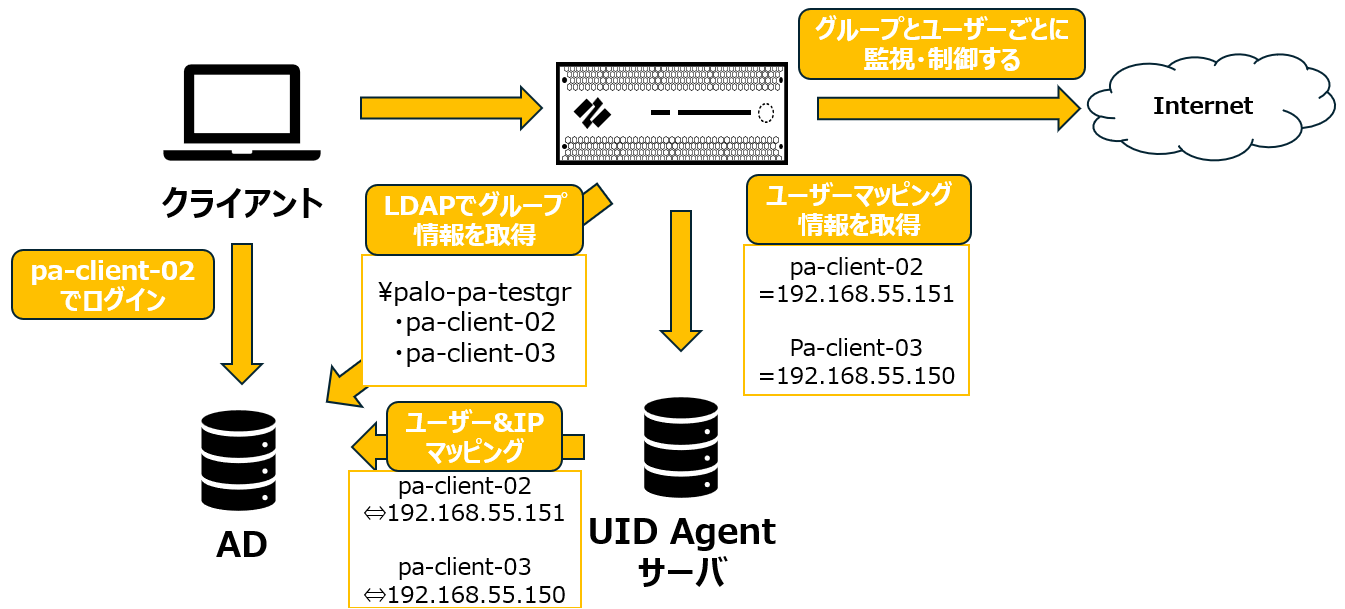

User-ID Agentは、端末上のユーザーのログオン情報とIPアドレスを収集・紐づけし、PA側へそのマッピング情報を渡すためのソフトウェアです

収集したユーザー情報を元に、ユーザー単位でのアクセス制御を実現することができます

このソフトウェアは、Windowsサーバー上で動作し、Active Directoryの認証ログからユーザー情報とIPアドレスを紐づけする仕組みとなっています

※User-ID Agentは、ADが動作するサーバーやUser-ID Agent用のサーバーのどちらにインストールいただいても問題ないです

動作中のADへインストールすることはハードルが高いかと存じますのでご注意ください

※あくまでユーザー情報とIPアドレスの紐づけをするのみなので、グループ情報とユーザー情報を紐づけするために別途グループ情報を取得する設定が必要です

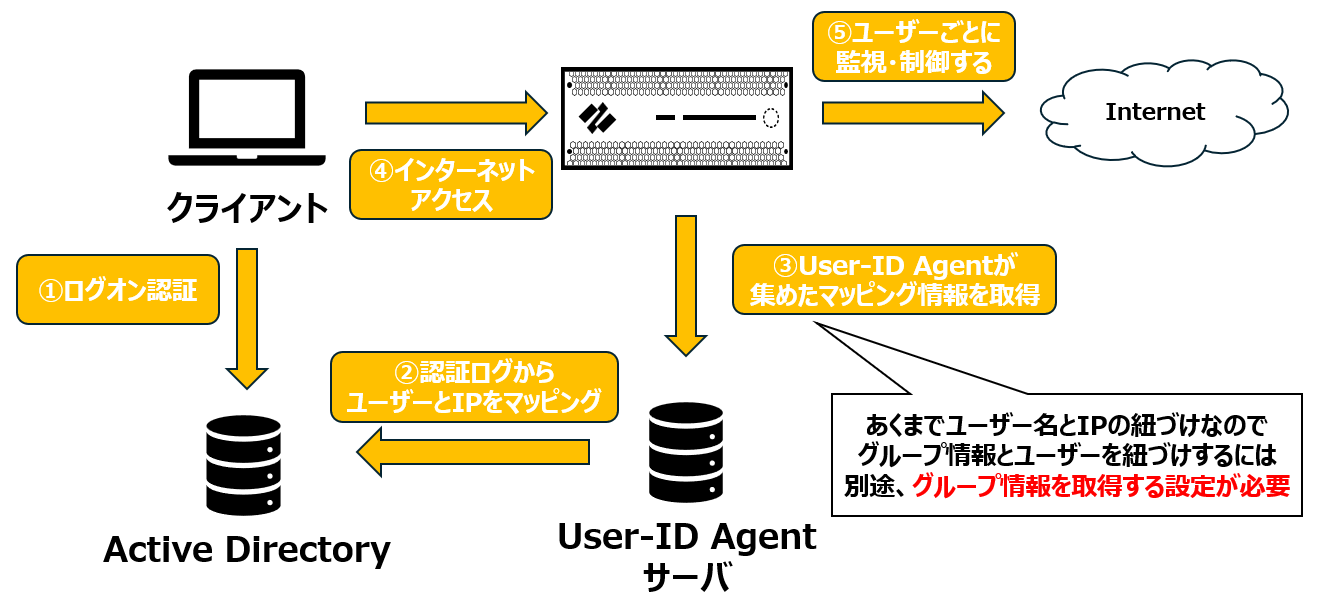

グループ情報とユーザー情報をマッピングする場合はLDAPから情報を取得し、PA側でユーザー情報とグループ情報を紐づけます

そのため、グループ単位での通信制御をPAシリーズで行う場合は下図のようなイメージとなります

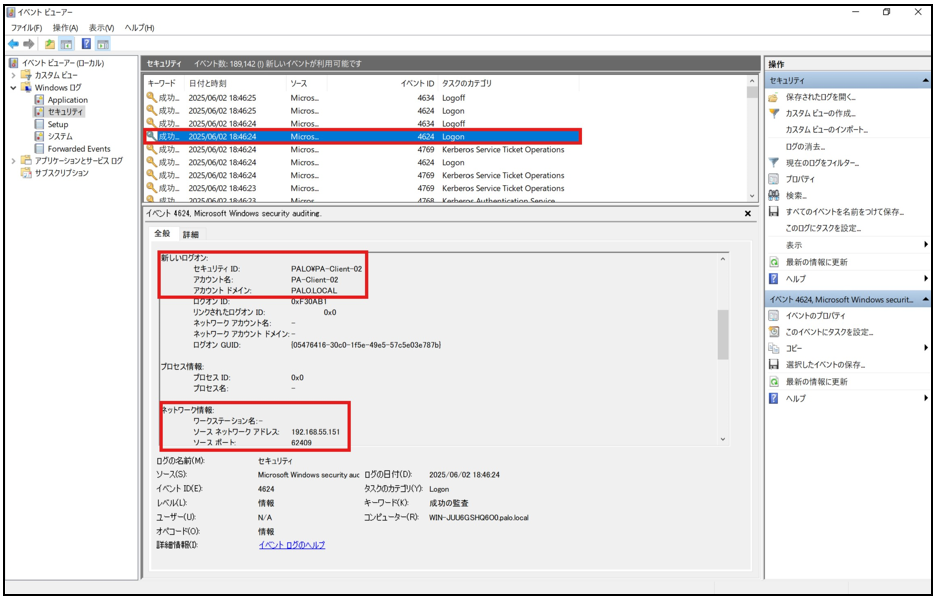

■Active Directoryの認証ログについて

User-ID Agentで使用されるActive DirectoryからのセキュリティイベントIDが下記の通りです

- LOGON_SUCCESS_W2008 = 4624

- AUTH_TICKET_GRANTED_W2008 = 4768

- SERVICE_TICKET_GRANTED = 4769

- TICKET_GRANTED_RENEW_W2008 = 4770

そのため、該当のイベントIDのログを確認いただくと取得されるユーザーやIPアドレス等の情報を確認することができます

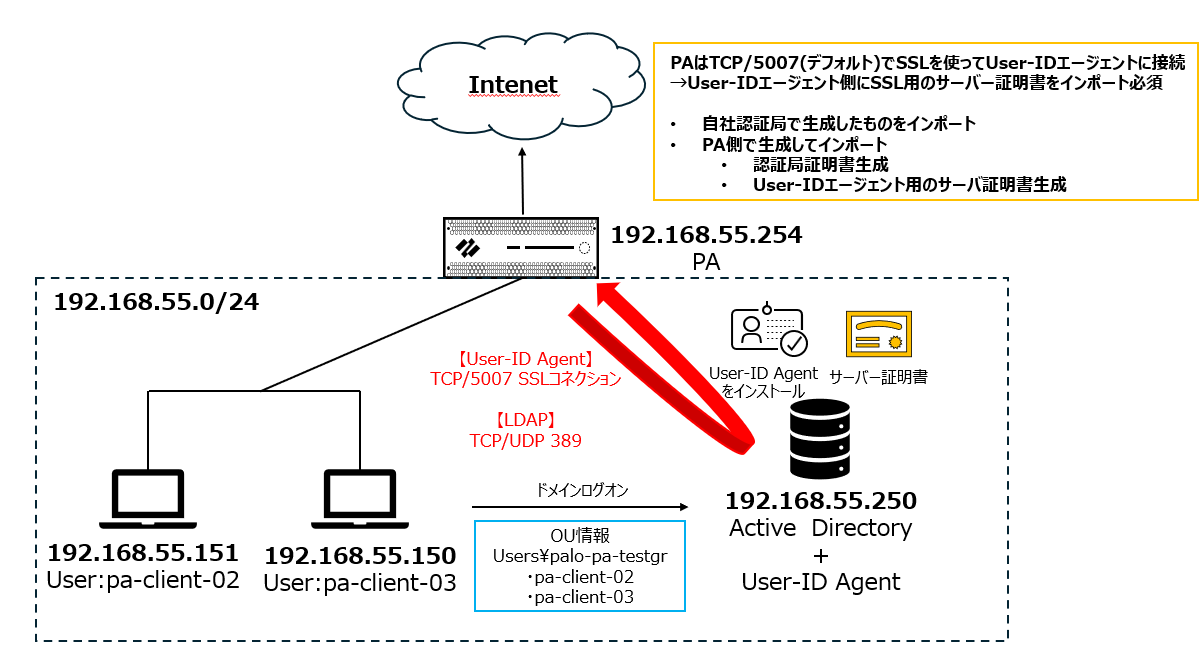

2.検証構成

下図のような構成で検証を実施しております

※本検証ではADサーバにエージェントを同居させております

■その他情報

PAN-OS:11.2.2-h2

AD・UIAサーバ:Microsoft Windows Server 2019(64ビット)

Use-ID Agent:11.0.2-133

3.設定手順

■PAシリーズでの設定

前提:ゾーンやインターフェイス等の各種ネットワーク設定が完了している状態での手順でございます

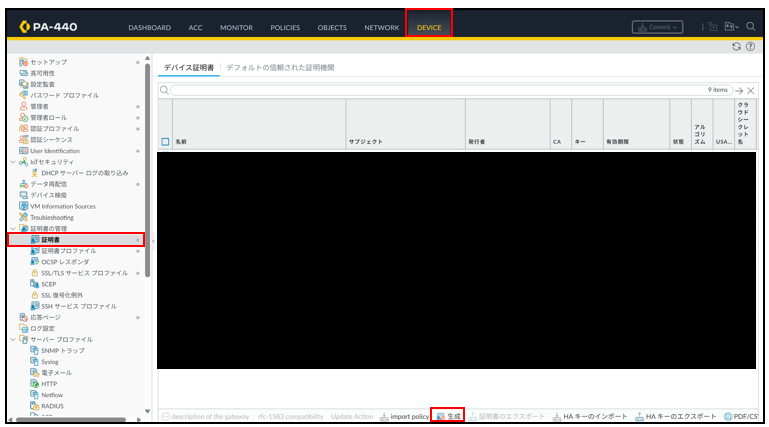

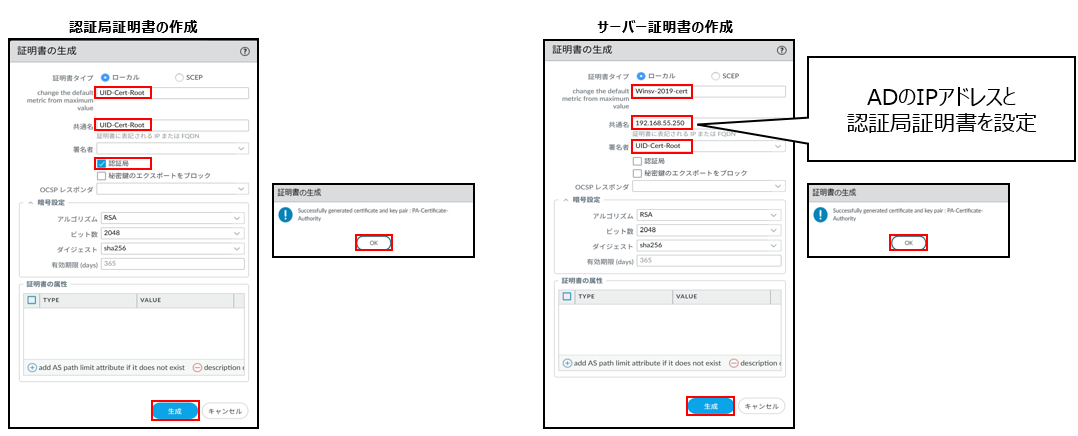

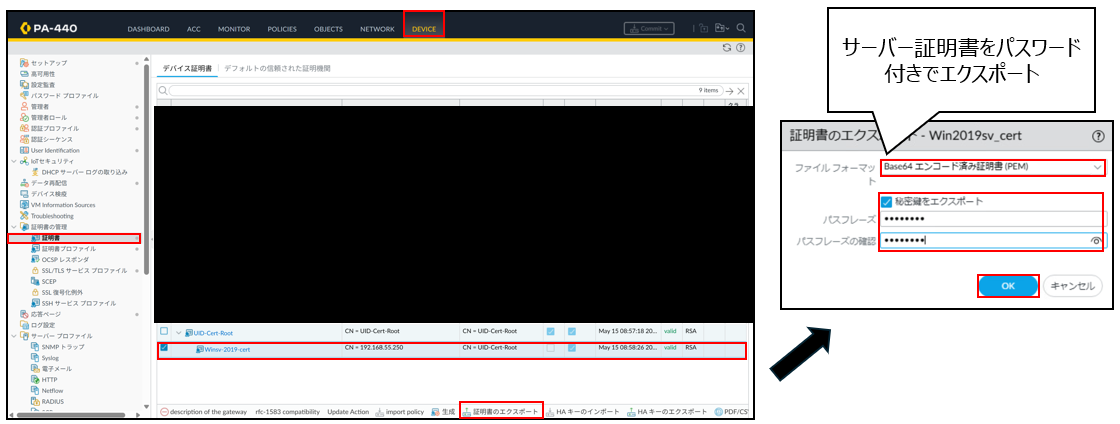

・証明書生成

DEVICE > 証明書 > 生成 の順にクリックし、認証局証明書とUser-ID Agent用のサーバー(本検証ではADと同居)証明書を生成します

作成したサーバー証明書をパスワード付きでエクスポートします

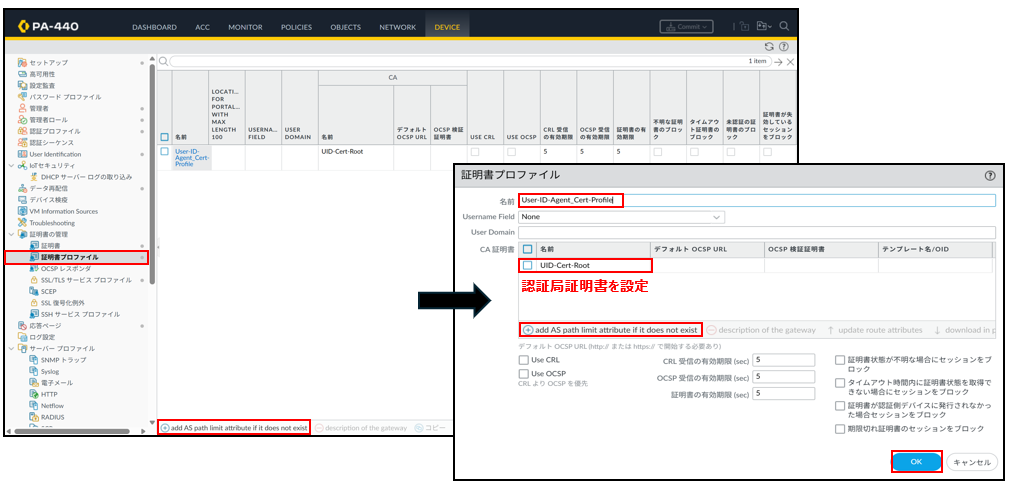

・証明書プロファイル

先ほど作成した認証局証明書を設定します

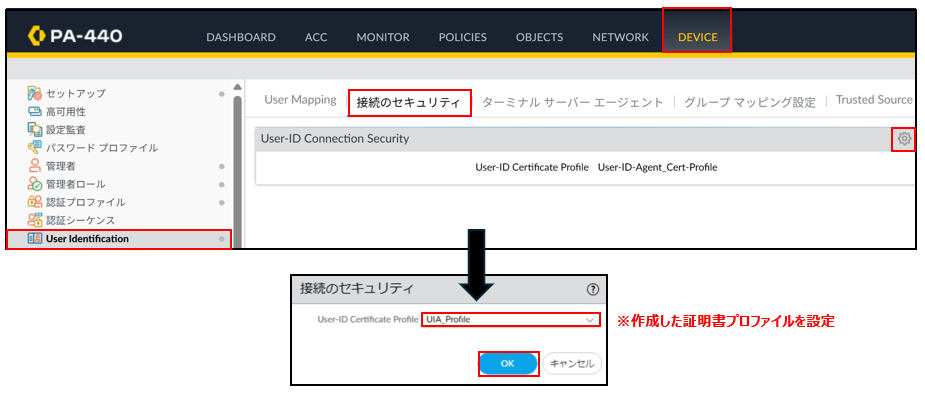

・User Identification設定

DEVICE > User Identification > 接続のセキュリティ > User-ID Connection Security の歯車マークをクリックし、作成した証明書プロファイルを設定します

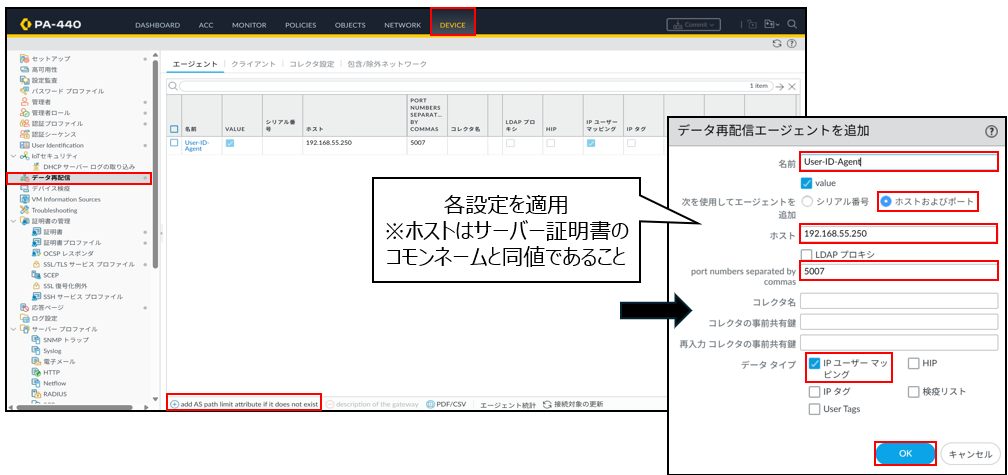

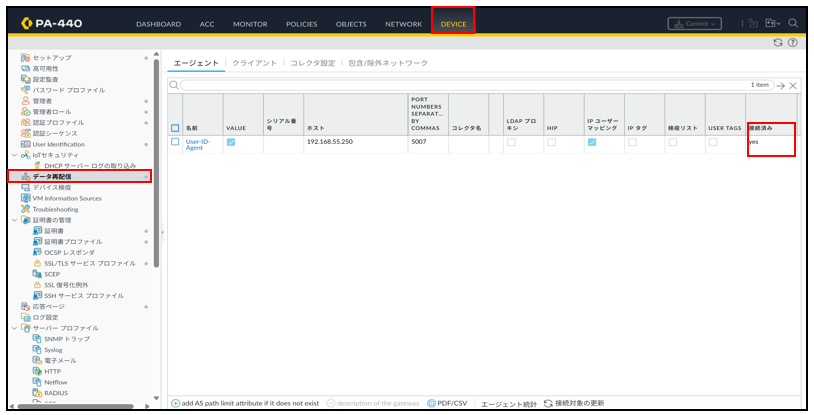

・データ再配信設定

DEVICE > データ再配信 > エージェント でUser-ID Agent用のサーバー(本検証ではADと同居)のIPアドレスと通信ポートを設定します

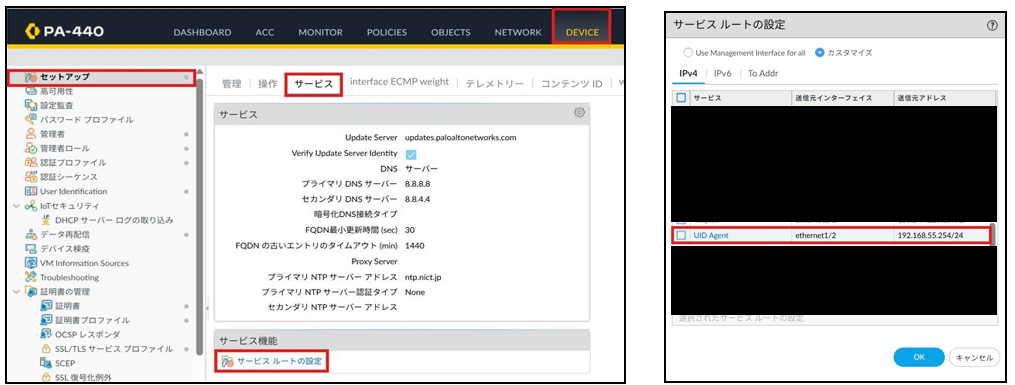

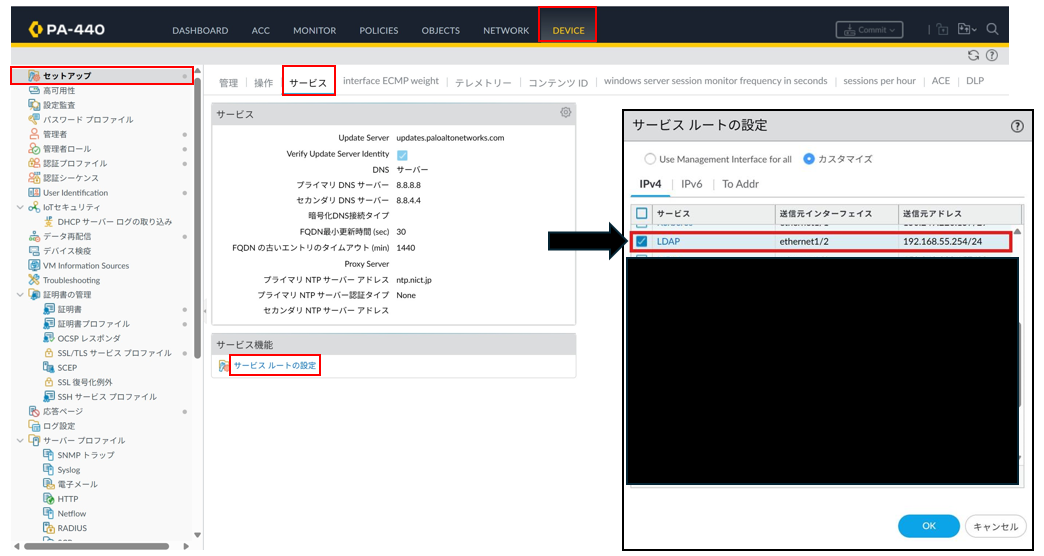

・サービスルート設定

DEVICE > セットアップ > サービス > サービスルートの設定 でUser-ID Agentとの通信をするインターフェイスを設定します

※設定をコミットします

■User-ID Agentインストール/設定

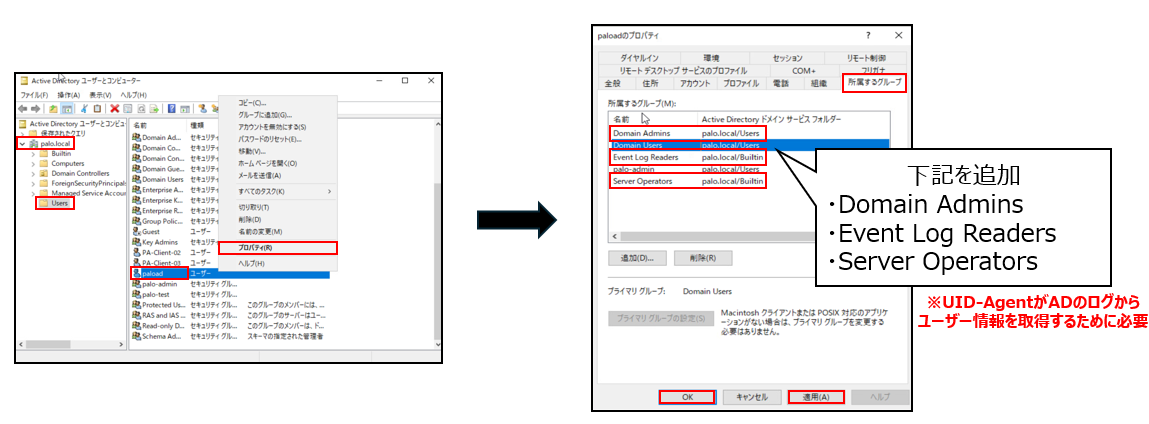

前提:User-IDエージェント用アカウントをAD上で作成いただき、「Domain Admins」、「Event Log Readers」、「Server Operators」の権限を付与してください

・User-ID Agentのダウンロード

CSPの Updates > Software Updates > User Identification Agent からインストーラーのダウンロードが可能です

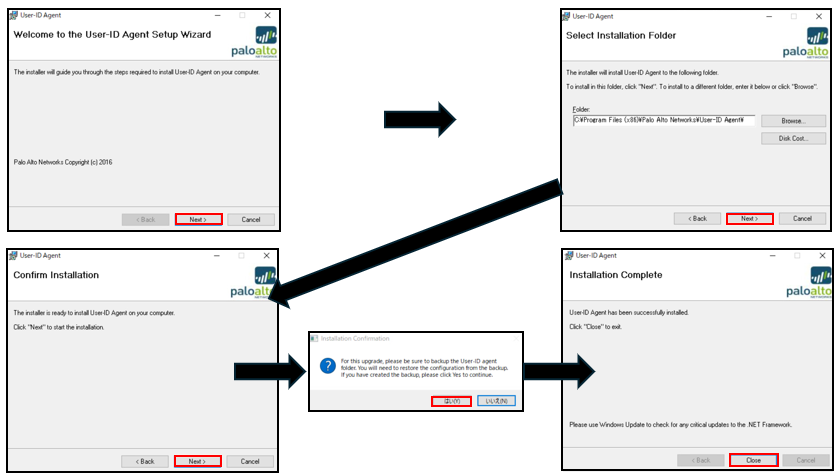

・インストール

ダウンロードしたインストーラーを実行し、ウィザードに沿ってクリックしてください

・User-ID Agentの設定

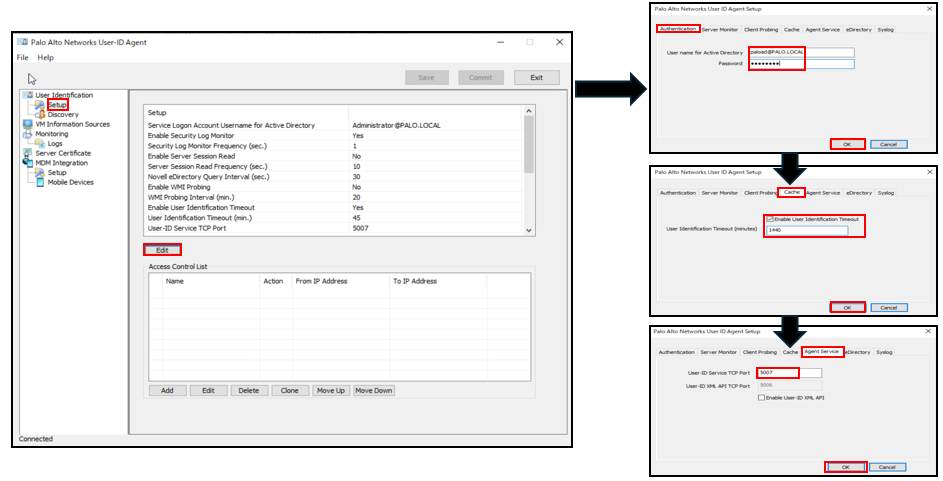

デスクトップの検索バーで「User-ID Agent」を検索し、設定画面を表示します

Setup > Authentication では、User-IDエージェント用アカウント情報を設定します

Setup > Cache では、ユーザー情報をキャッシュする時間(分)を設定します

※デフォルトが45分でPA上からユーザー情報が消えてしまうため、本手順では24時間で設定しております

Setup > Agent Service > User-ID Service TCP Port では、通信ポートを任意で指定が可能です

※本設定では、データ再配信設定で設定した5007(デフォルト値)で設定します

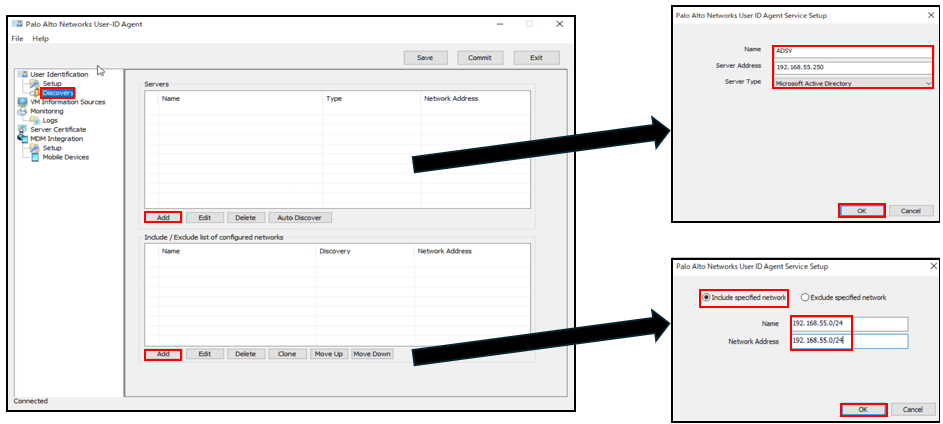

Discover > Servers では、ADサーバーのIPアドレスとServer Typeで「Microsoft Active Directory」を設定します

Discover > Include/Exclude list of configured networks では、ユーザー情報を取得する対象端末のネットワークアドレスを設定します

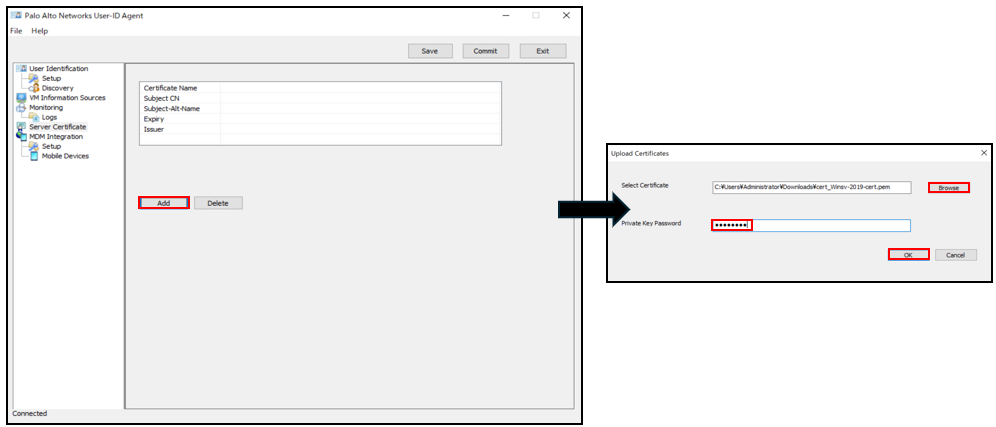

Server Certification では、生成したUser-ID Agent用のサーバー証明書の選択と設定したパスワードを入力します

※「Save」と「Commit」をクリックします

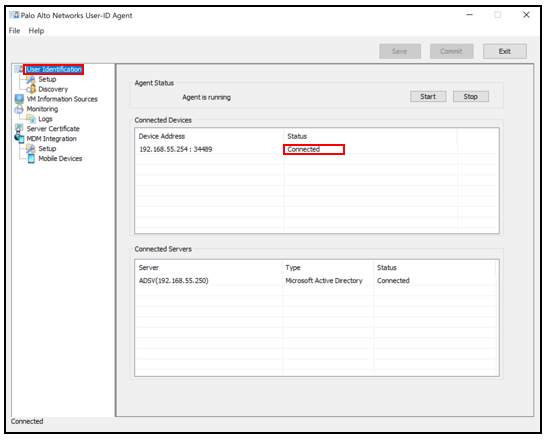

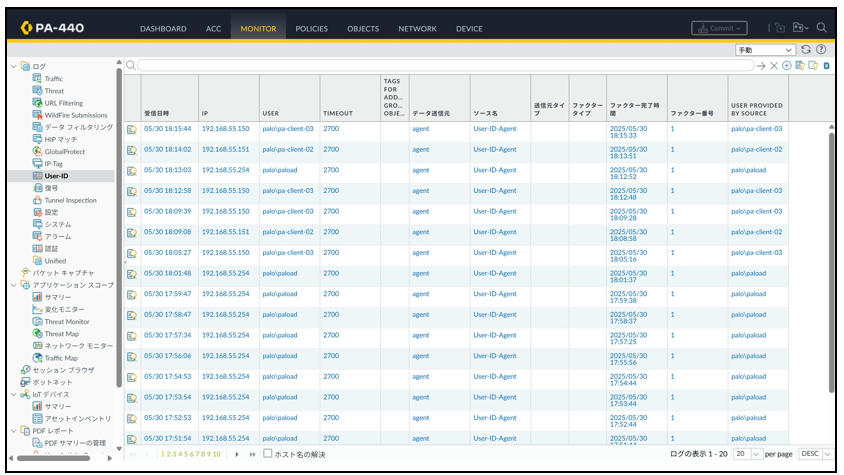

接続に問題なければUser-ID AgentとPAの管理画面上で下図のような表示となります

また、「User-ID」ログでユーザー名とIPアドレスがマッピングされたログを確認できます

■LDAP連携設定

・サービスルート設定

DEVICE > セットアップ > サービス > サービスルートの設定 でLDAPとの通信をするインターフェイスを設定します

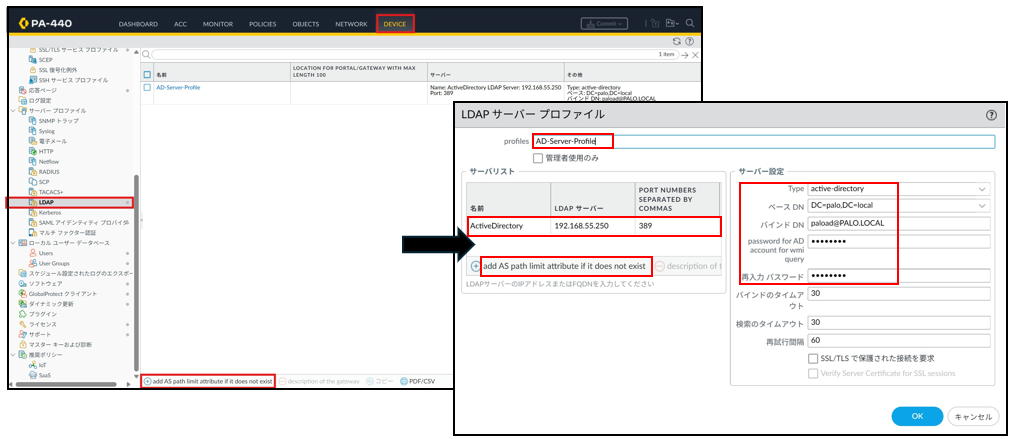

・LDAP設定

DEVICE > LDAP でADサーバーのIPアドレスやポート番号、ドメイン、ユーザー(Server Operator権限付き)の設定をします

・User Identification設定

DEVICE > User Ideitification > グループ マッピング設定 でADのグループを設定し、Commitします

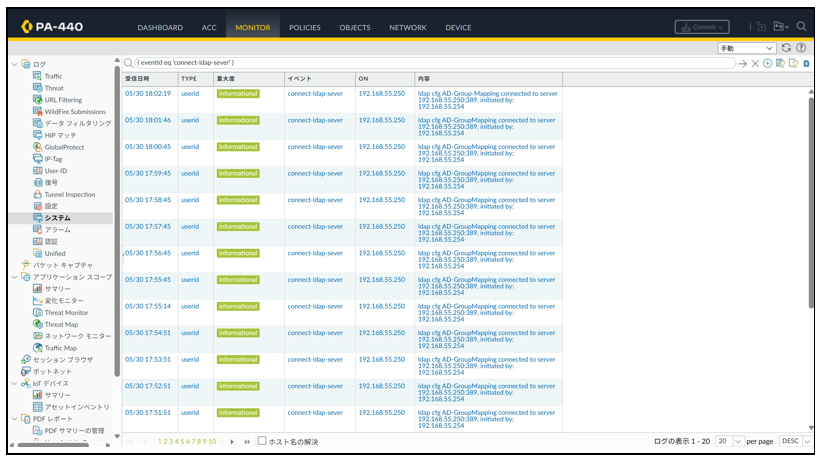

問題がなければ「システム」ログでLDAPからグループ情報をマッピングするログを確認できます

■検証結果

・設定したセキュリティポリシー

- グループ単位

OU : palo-pa-testgrが対象(PA-Client-02 と PA-Client-03 が所属)

ms365への通信をブロックする

- ユーザー単位①

PA-Client-02が対象

dropboxへの通信をブロックする

- ユーザー単位②

PA-Client-03が対象

boxnetへの通信をブロックする

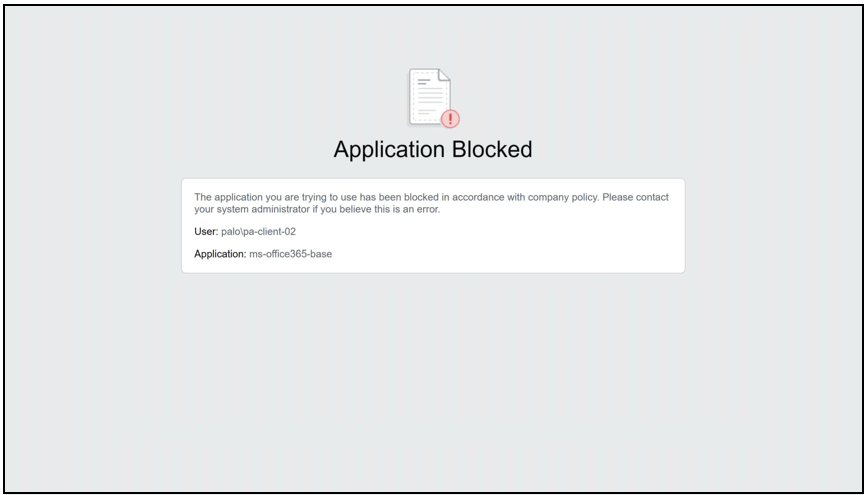

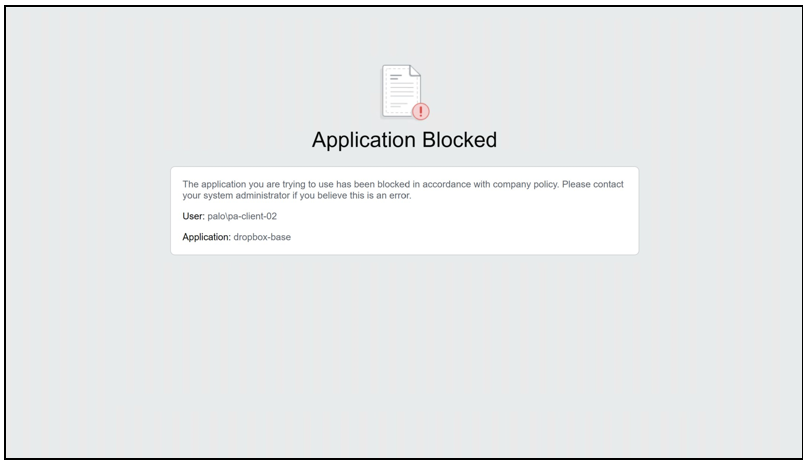

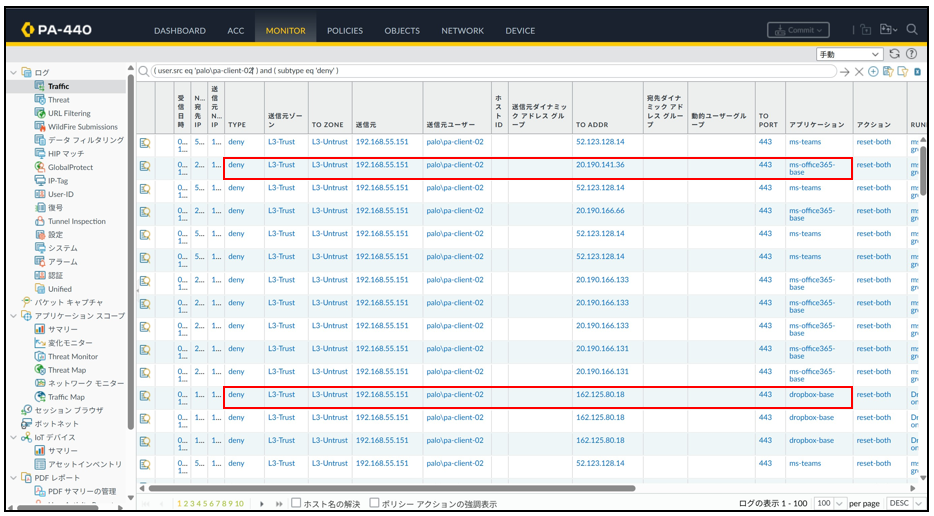

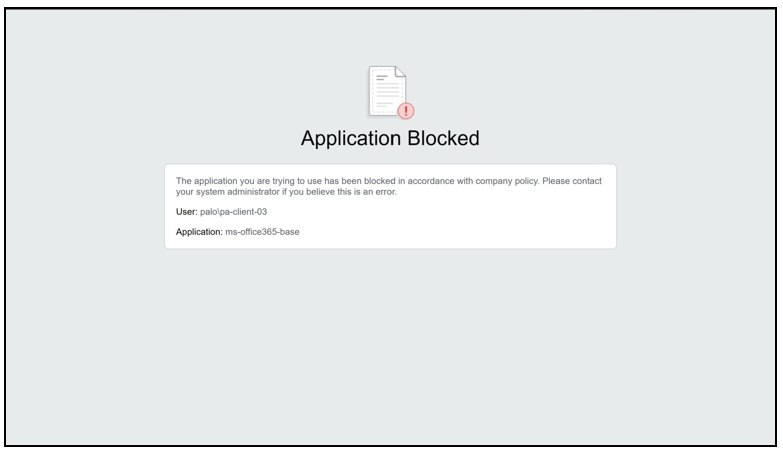

・PA-Client-02の動作

ms365(ブロック) ※グループ単位:OU : palo-pa-testgr向けポリシーで制御

dropbox(ブロック) ※ユーザー単位①:PA-Client-02向けポリシーで制御

boxnet(許可)

通信ログ

ログからもMS365とdropboxに関する通信がブロックされていることが分かりました

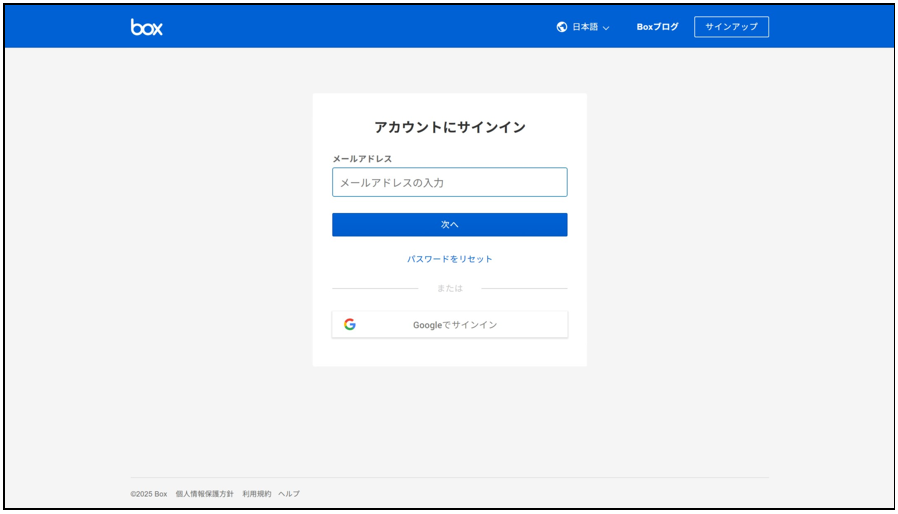

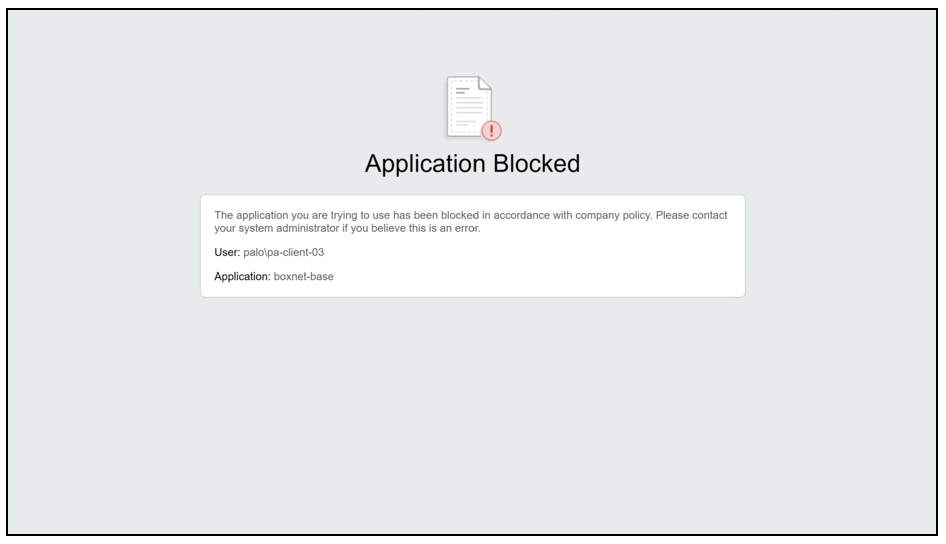

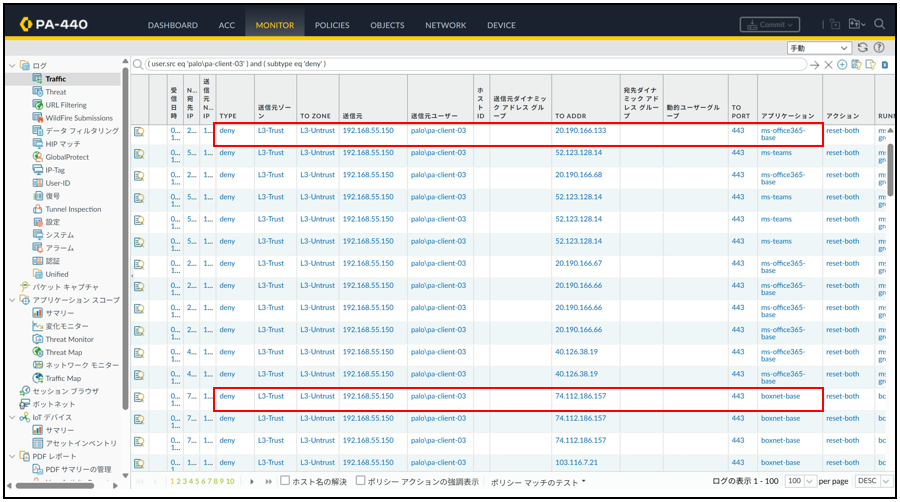

・PA-Client-03の動作

ms365(ブロック) ※グループ単位:OU : palo-pa-testgr向けポリシーで制御

dropbox(許可)

botnet(ブロック) ※ユーザー単位②:PA-Client-03向けポリシーで制御

通信ログ

ログからもMS365とboxに関する通信がブロックされていることが分かりました

4.まとめ

User-ID AgentとLDAP連携の連携によりグループ単位やユーザー単位でセキュリティポリシーの制御を行うことができました!

より柔軟な設定を適用いただく際にご活用いただけますので、本記事を見て少しでも検証や実装をご検討いただけたら幸いです。

__________________________________________________________________________________

※本ブログの内容は投稿時点での情報となります。今後アップデートが重なるにつれ正確性、最新性、完全性は保証できませんのでご了承ください。

著者紹介

SB C&S株式会社

技術本部 技術統括部 第4技術部 2課

江幡 政春